IOL : un radeau nommé Confiance

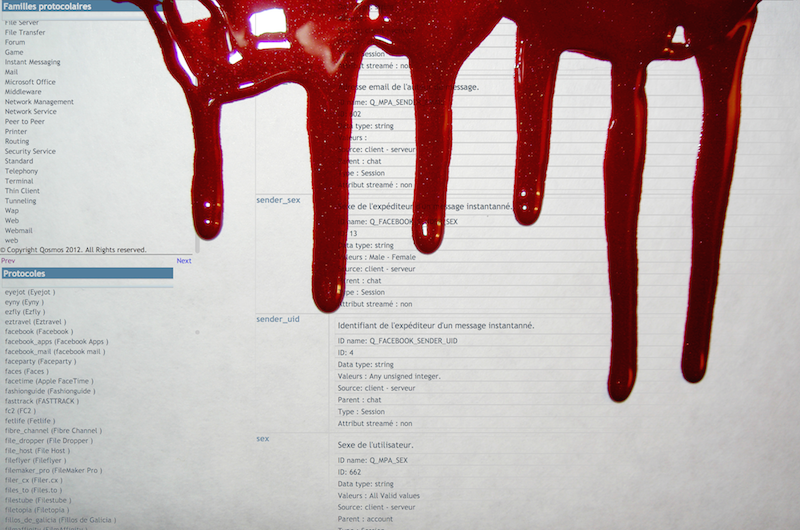

Évoquer un programme visiblement secret-défense portant sur des outils de surveillance du trafic Internet n'est pas chose aisée. Notre premier article était trop technique pour les uns, pas assez détaillé pour les autres, inintéressant pour la majorité de la presse qui a ignoré superbement nos révélations, il nous fallait revenir sur le sujet. Tout d'abord les mots. De quel type de surveillance parle-t-on ? Massif, pas massif ?

Tout d'abord les mots. De quel type de surveillance parle-t-on ? Massif, pas massif ? Jean-Marc Manach (1) martèle, comme à chacun de nos articles sur le sujet, qu'en France, on pêche au harpon, pas à la grenade. Discours officiel répété par ailleurs par tous les responsables des services de renseignement et tous les ministres avant, pendant et après le débat sur la Loi Renseignement. IOL ne ferait donc pas de massif. Il nous faut définir les termes que nous utilisons.

En France, il existe deux principaux régimes d'interception. Celui, d'abord, concernant les écoutes réalisées pour la surveillance dite « internationale », notamment par la DGSE sur les câbles sous-marins qui relient les côtes françaises à d'autres pays, voire à d'autres continents. Les communications par satellite sont en effet extrêmement minoritaires, 99 % des communications transcontinentales voyagent aujourd'hui au milieu des poissons. Pour ces écoutes de surveillance internationale, c'est quasiment open-bar. D'autres pays ont mis en place ce genre de choses, ...