Ceci est une négligence caractéristique...

Souvenez vous, nous étions en 2011, Franck Riester préparait les législatives de 2012. Comme l'immense majorité des politiques, Franck Riester achète son pain chez le boucher, et fait faire son site web par une agence de communication dont on parle étrangement beaucoup aujourd'hui et que nous avions déjà repéré en 2011 : Idéepole du groupe Bygmalion.

Souvenez vous, nous étions en 2011, Franck Riester préparait les législatives de 2012. Comme l'immense majorité des politiques, Franck Riester achète son pain chez le boucher, et fait faire son site web par une agence de communication dont on parle étrangement beaucoup aujourd'hui et que nous avions déjà repéré en 2011 : Idéepole du groupe Bygmalion.

Nous relevions à cette époque une petite négligence caractérisée sur le site du rapport es-HADOPI, une loi très populaire comme il aimait à le dire sur le perchoir de l'Assemblée.

Le site web était réalisé sur la base du système de gestion de contenu Contao, tout comme le site de Jean-François Copé à 500 000 euros, et pissait des emails à foison.

Aujourd'hui, si le site web est toujours en ligne, il n'est dans les mentions légales plus fait état de l'entreprise en charge de sa réalisation. Mais un autre détail est venu chatouiller notre curiosité.

Petit mode d'emploi pour tuer toute la planète... (et sans Google !)

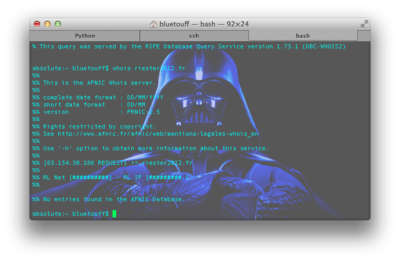

Sur cette page, on trouve un email de contact "franckriester@riester2012.fr". Quand on se rend sur le domaine http://riester2012.fr, on se rend compte qu'il n'y a plus de site web... comme on s'y attendait. On vérifie donc que le domaine, sur lequel est hébergé le mail de contact du site officiel du député est toujours déposé... et là... surpriiiiise ! (ou pas).