Bug Bounty : le Pentagone enfume avec succès la presse

Remercions ici Emmanuel Paquette, journaliste à l'Express. Sans sa sagacité, nous aurions raté ce merveilleux article qu'il a retweeté : "Des hackers ont repéré 138 failles dans le système informatique du ministère de la Défense américain". Cela nous donne l'occasion d'expliquer comment la presse peut se faire enfumer par une entreprise ou une organisation avec un titre vendeur. Quoi ? Le Pentagone, cette forteresse imprenable, ce temple de la sécurité informatique aurait des failles ?

Tous les historiens du Net le savent (mais visiblement pas tous les journalistes) le Pentagone, comme la NASA, sont des gruyères depuis... Toujours.

Le programme de bug bounty du Pentagone portait sur des sites Web publics. Un peu plus conscient des restrictions que cela implique que la presse, le ministère de la défense américain précise en fin de communiqué de presse qu'à l'avenir d'autres services seront soumis à la même procédure.

Cent trente-huit bugs, donc... C'est tout ?

Nous l'avons déjà évoqué à plusieurs reprises, Reflets est assis sur une tonne (ou deux) de documents internes de l'armée américaine concernant ses réseaux informatiques, ses outils lui permettant de communiquer, de mener des guerres. Ce n'est pas juste pour les autres journaux qui travaillent sur ces sujets, mais cela nous donne une vision un peu plus large pour analyser les événements. A titre d'exemple, peu après les premières révélations PRISM, nous avions pris la peine d'alerter nos lecteurs que PRISM était sans doute un petit bout de quelques chose qui s'insérait dans quelque chose de beaucoup plus gros. Cet apparente perspicacité s'explique par notre étude de ces documents depuis des années.

De la même manière, nous pouvons annoncer que de très nombreux bugs seront trouvés lorsque le Pentagone élargira à d'autres services son opération de bug bounty.

Pas simplement parce qu'il serait passé à côté de failles difficilement identifiables.

Mais parce que le Pentagone, comme n'importe quelle organisation ou entreprise est amené à faire des compromis. Un projet, il faut que ça marche. Entre un besoin, un service rendu et la sécurité, il faut toujours faire des compromis :

Le temps

- Pour mettre en service un projet dans les temps, on peut être amené à cacher sous le tapis quelques bugs plus ou moins sévères

L'expérience utilisateur

- Pour rendre un service (attendu) à l'utilisateur, il faut parfois être moins conservateur en termes de sécurité

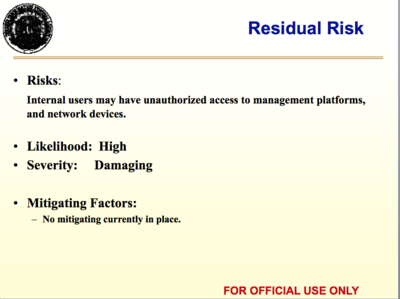

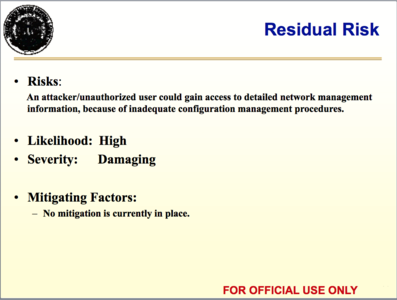

Le risque acceptable

- Certains développements ne peuvent être menés à bien avec une sécurité absolue. Un risque "acceptable" est alors défini. Quitte à améliorer la sécurité par la suite.

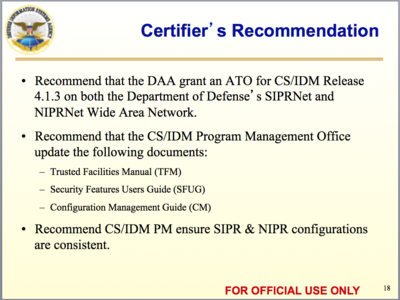

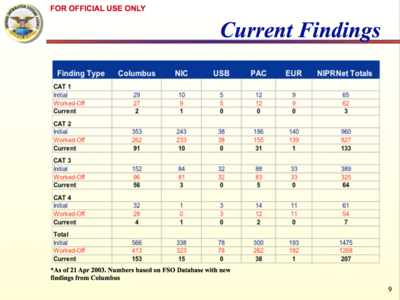

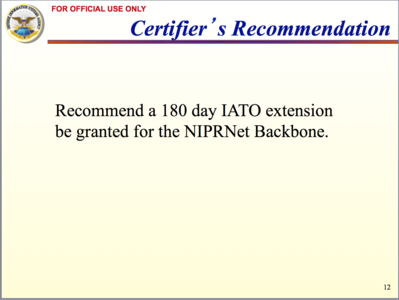

Dans le cas du Pentagone, comme pour toute autre organisation, ces cas de figure se présentent régulièrement. Éclairons donc la presse sur ce que fait le ministère de la défense américain lorsqu'il demande une autorisation de mise en service d'un projet (oui, il y a quand même une supervision en termes de sécurité).

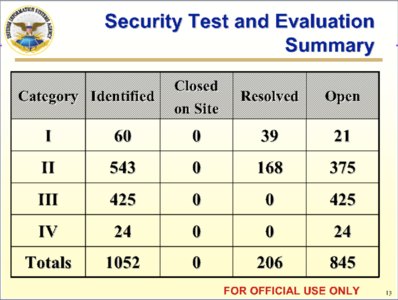

Le Pentagone passe en revue les problèmes de sécurité. Il les classe (grave, moyennement grave, pas très grave, limite inoffensif, etc.). Et il fait un choix. Tant pire... Let's roll et on verra bien si le pire se produit ou pas.

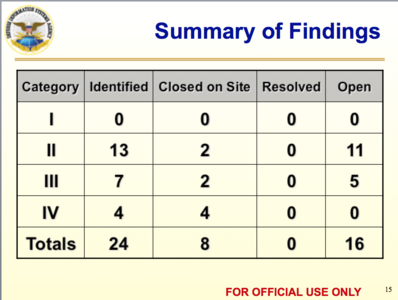

Voici donc quelques copies d'écran qui permettront à tous de se faire une idée du volume de bugs que le Pentagone connaît, parfois des failles critiques, mais qu'il accepte pour pouvoir faire marcher ses outils nécessaire à ses guerres.

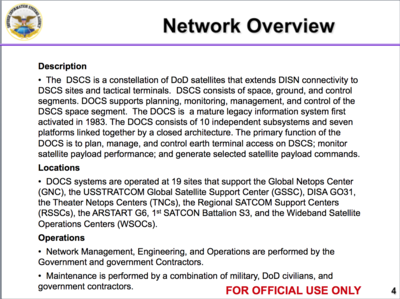

Commençons par les satellites.

Des failles ?

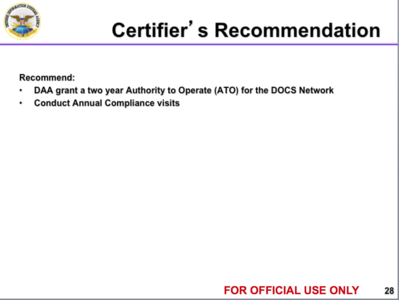

On fait quoi ?

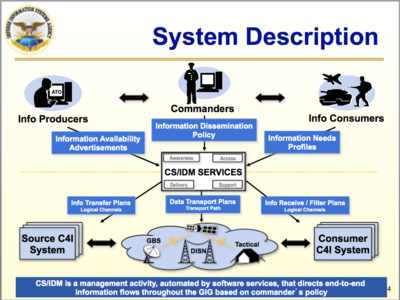

Passons à un système de dissémination d'information :

Des failles ?

C'est grave ?

On fait quoi ?

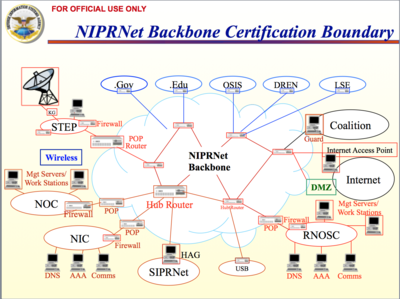

Enfin, le NIPRNet...

Des bugs ?

On fait quoi ?

Et ça continue comme ça pour chaque outil...

Il y a du boulot pour les bug bounty hunters, mais il faut avouer que le Pentagone le leur facilite un peu... Quant à la presse qui s'émerveille des 108 bugs découverts sur des plateformes Web...