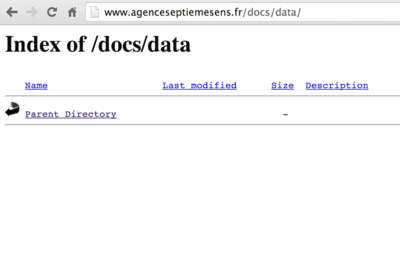

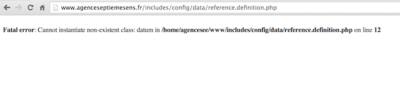

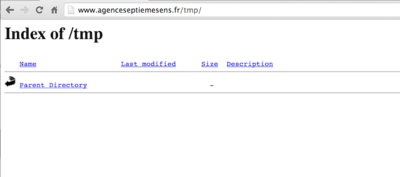

Avoir un septième sens ne protège pas contre l'ignorance du .htaccess

On ne sait plus si l'on doit rire ou pleurer en lisant les récents articles de Bluetouff parus sur Reflets... En 2014, il y a encore des gens qui ignorent à quoi sert un fichier .htaccess. L'agenceseptiemesens.fr a beau avoir un sixième et même un septième sens, cela ne la protège pas contre l'ignorance. La preuve par 6 (images) : Les bêtises de ce genre ne sont pas une spécialité de cette agence du septième sens.

On ne sait plus si l'on doit rire ou pleurer en lisant les récents articles de Bluetouff parus sur Reflets... En 2014, il y a encore des gens qui ignorent à quoi sert un fichier .htaccess. L'agenceseptiemesens.fr a beau avoir un sixième et même un septième sens, cela ne la protège pas contre l'ignorance. La preuve par 6 (images) :

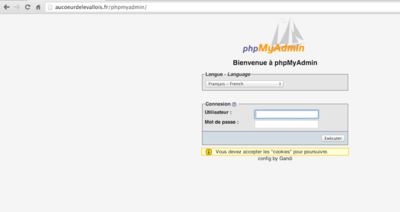

Les bêtises de ce genre ne sont pas une spécialité de cette agence du septième sens. Chez Bygmalion cette fois :

Ceci dit, toute intrusion sur ces sites est punie sévèrement par la loi. Vous risqueriez plusieurs années de prison. Ne soyez pas idiots.