Quand Jean-Jacques Urvoas raconte n'importe quoi au Point sur le PRISM français...

Le Point nous a gratifié aujourd'hui d'un article en forme de démenti sur l'étendue de la surveillance opérée par la DGSE, façon PRISM dans lequel Jean-Jacques Urvoas, député PS du Finistère, spécialiste du renseignement et de la surveillance pour le parti au pouvoir, est cité. Jean-Marc Manach a tweeté le lien vers l'article sans commentaires. Ce qui a appelé de ma part la réponse suivante : "@manhack : @jjurvoas raconte des conneries, ce qui peut facilement être démontré.

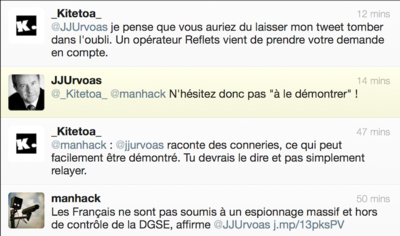

Le Point nous a gratifié aujourd'hui d'un article en forme de démenti sur l'étendue de la surveillance opérée par la DGSE, façon PRISM dans lequel Jean-Jacques Urvoas, député PS du Finistère, spécialiste du renseignement et de la surveillance pour le parti au pouvoir, est cité. Jean-Marc Manach a tweeté le lien vers l'article sans commentaires. Ce qui a appelé de ma part la réponse suivante : "@manhack : @jjurvoas raconte des conneries, ce qui peut facilement être démontré. Tu devrais le dire et pas simplement relayer.". Ni une ni deux, Jean-Jacques Urvoas me mettait au défi de "démontrer".

Membre de la Délégation parlementaire du renseignement, Jean-Jacques Urvoas est (suppositions) au choix :

- parfaitement au courant de l'étendue des écoutes opérées par la DGSE.

- Pas du tout au courant car, la DGSE n'informe pas les députés sur l'étendue de ses écoutes.

Maintenant, reprenons ses déclarations au Point et sur son blog :

Il précise que pour les citoyens français, les interceptions sont soumises au contrôle de la Commission nationale de contrôle des interceptions de sécurité (CNCIS) "selon des motifs clairement déterminés par la loi."

Avant de commencer, la Loi:

Article L241-1 En savoir plus sur cet article...

Créé par Ordonnance n2012-351 du 12 mars 2012 - art. Annexe

Le secret des correspondances émises par la voie des communications électroniques est garanti par la loi. Il ne peut être porté...