La Guerre de la Crypto n'aura pas lieu, mais ça risque de piquer quand même

Vous revenez de trois semaines de congés dans la ceinture de Kuiper. Vacances bien méritées, cela va sans dire. Mais là-bas, outre le fait que vous avez du vous cailler fichtrement les meules, la troigé ne passe pas très bien. Niveau actualités, vous êtes donc en session de rattrapage. Et le moins que l'on puisse dire, c'est qu'entre les élections régionales qui poudroient, l'état d'urgence qui flamboie, et la COP21 qui merdoie, l'actualité récente est plutôt chargée.

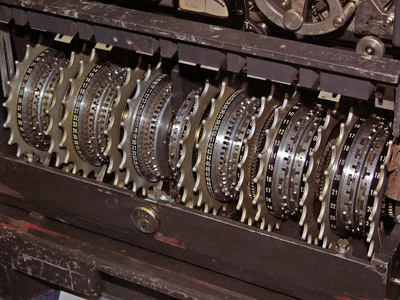

Entre les années 90 et le début des années 2000, la progressive démocratisation de l'ordinateur personnel, le développement du réseau Internet et du commerce électronique, ont naturellement créé un appel d'air pour une cryptographie civile plus libre. Elle était auparavant l'apanage des militaires. Aux États-unis et jusqu'au milieu des années 2000, les partisans de cette cryptographie libérée et le gouvernement se sont affrontés, notamment sur le terrain juridique. Même si les libertés civiles ont été évoquées, c'est principalement l'argument économique qui a prévalu. Les restrictions sur l'utilisation de la cryptographie et son exportation...