Phishing : petite analyse d'un phishing Free pas mal fichu

C'est l'ami DS45 qui le signalait ce matin sur son blog. Un phishing vraiment bien fichu visant les abonnés de Free. Bien fichu oui car propre, pas de caractères russes ou chinois dans le code html, une orthographe plutôt correcte en comparaison de ce qu'on a l'habitude de voir (seul les accents manquent, ce qui évite les erreur d'encoding de caractères)... ensuite techniquement, ça vaut ce que ça vaut, mais ceci suffira certainement à piéger des centaines de freenautes. Jetons y un oeil.

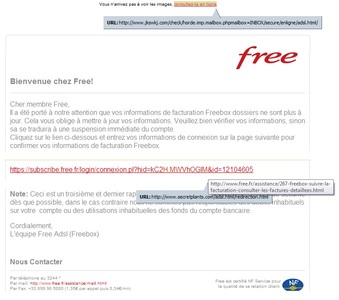

Commençons par le screenshot de DS45 qui révèle les URL destinées à piéger les freenautes, notez que l'url originale de Free a été placée dans la balise alt :

On notera à l'oeil nu, sans aucune manipulation que la page falsifiée est un peu curieuse puisqu'elle propose de vous identifier et dans le même temps, on notera la présence d'un bouton de déconnexion :

Sur la page originale de Free, ci-dessous, on ce bouton de déconnexion n'existe évidemment pas

En examinant le source de la page de phishing, on trouve ce...