Fichier monstre : le sens des priorités

Publié en loucedé pendant le week-end de la Toussaint, le « décret Halloween » serait peut-être passé inaperçu sans l'étroite et singulière relation qu'entretient Marc Rees, rédacteur en chef de NextInpact, avec le Journal Officiel. Ce décret instaure la création d'une base de données centralisée, le fichier « TES », pour « Titres Électroniques Sécurisés ».

Outre la simplification des démarches administratives, l'objectif affiché par le gouvernement est de lutter contre la fraude documentaire, c'est à dire contre le bidouillage de passeports ou de cartes d'identité. Cette finalité peut sembler légitime à première vue, bien qu'elle n'aille en réalité pas de soi, la généralisation de l'encartement étatique étant en réalité relativement récente. Des titres d'identité infalsifiables ne sont peut-être pas si souhaitables que cela, comme le rappelait Jean-Marc Manach quand il citait Raymond Forni), le papa de la CNIL. Enfin, comme l'indique Mediapart qui cite les chiffres de l’Observatoire national de la délinquance et des réponses pénales, la fraude documentaire ne semble pas être un problème très préoccupant.

Des empreintes digitales numériques

Quoiqu'il en soit, ce large programme de fichage n'est évidemment pas sans déclencher force couinements forts justifiés, dans la presse évidemment, mais aussi à la CNIL, au Conseil National du Numérique, chez certains juristes et quelques rares personnalités politiques ou, plus généralement, chez nombre de nos concitoyens. Il s'agit tout de même de données personnelles et biométriques concernant, à moyen terme, la quasi-totalité de la population. C'est sans doute la raison pour laquelle, prétendront les mauvais esprits, le Gouvernement n'était pas très enclin à faire la publicité de son inoffensif fichier. C'est raté.

Le décret prévoit que soient conservées dans cette base de données les noms, prénoms, date et lieu de naissance, le domicile, le sexe, des informations relatives au titre d'identité lui-même ou à la filiation de son titulaire, ainsi que sa taille, la couleur de ses yeux, bref, toutes les informations qu'il trouvera sur sa CNI ou son passeport. Côté biométrie, ce sont la photographie du visage et les images des empreintes digitales des deux index qui seront enregistrées.

D'une pierre, trois coups

Pour contrôler un « titre électronique sécurisé », il faut pouvoir vérifier qui a placé les données sur la puce électronique, que l'autorité qui a émis le titre soit bien légitime. Ensuite, il faut s'assurer que les données n'ont pas été altérées, modifiées par un tiers et, enfin, que la personne qui a le titre en main en est le titulaire.

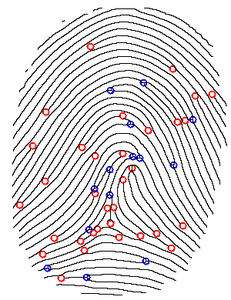

Pour atteindre le dernier objectif, l'inspection de la photographie du visage a le mérite de ne nécessiter qu'un appareillage minimum pour effectuer le contrôle, à savoir un oeil (ou mieux, deux). Il s'agit en revanche d'une méthode très peu fiable. La comparaison des empreintes digitales, quoiqu'elle nécessite un équipement particulier et qu'elle ne soit pas non plus fiable à 100 %, reste néanmoins la technique la plus répandue. La numérisation des empreintes digitales consiste à extraire des caractéristiques depuis une image capturée. Il existe plusieurs manières de traiter ces images, la plus courante d'entre elles étant l'extraction des « minuties », les singularités présentes dans le dessin des empreintes digitales : terminaisons de lignes, bifurcations, etc. L'ensemble des minuties extraites forme un gabarit, qui pourra être utilisé pour vérifier l'identité du possesseur du titre. Ce gabarit biométrique — les minuties choisies — peut être encodé numériquement pour être stockée sur une puce électronique.

Pour vérifier que le gabarit présent sur la puce y a été placé par une autorité légitime et qu'il n'a pas été altéré, rien de plus simple, nous pouvons faire appel à la cryptographie asymétrique. Il s'agit d'une méthode de chiffrement basée sur des paires de clés, distinctes mais liées l'une à l'autre mathématiquement. Si l'on chiffre des données avec l'une des clés, on pourra les déchiffrer avec la seconde, et réciproquement. L'une des deux clés est gardée secrète, n'est pas diffusée par son propriétaire — on parle alors de la clé privée, la seconde peut au contraire être transmise librement — il s'agit de la clé publique.

L'autorité délivrant les titres d'identité peut ainsi chiffrer le gabarit biométrique (les minuties sous forme numérique) à l'aide de sa clé privée, avant de les insérer dans la puce électronique du passeport ou de la CNI au moment de la fabrication. Les équipements de vérification pourront ensuite déchiffrer les données du gabarit grâce à la clé publique. Dans ce modèle, l'autorité de délivrance étant la seule à disposer de la clé privée, on fait d'une pierre trois coups : l'authenticité et l'intégrité des données présentes sur la puce sont vérifiées en même temps que l'identité du porteur. Ce qui est valable lors d'un contrôle l'est tout autant lors du renouvellement du titre d'identité, puisqu'il suffit dans ce dernier cas que la personne se présente munie du document périmé… et de ses doigts.

C'est d'ailleurs très exactement le fonctionnement du système Parafe, comme le rappelle François Pellegrini, informaticien et commissaire de la CNIL. Avec ce type d'architectures, nul besoin de conserver les gabarits biométriques dans une base de données au delà de la fabrication du titre initial. Pas plus que, d'ailleurs, elle ne nécessite la conservation de la photographie du visage. Stocker moins de données constitue un net gain en matière de sécurité informatique puisque, par définition, on n'a pas à protéger ce que l'on ne possède pas. Or les données biométriques sont, notamment en ce qui concerne les empreintes digitales ou de l'iris, largement immuables. Lorsqu'un mot de passe fuite d'une base de données, on peut toujours le changer. La compromission d'un gabarit biométrique est, elle, définitive.

L'inconséquent décret

Si l'on décide toutefois de conserver ce type d'informations, il existe différents moyens qui permettent de réduire drastiquement la portée d'un piratage ou d'une fuite de données, voire de les empêcher totalement. Tout d'abord et comme nous l'avons vu précédemment, l'authentification biométrique ne nécessite aucunement de détenir les images sources des empreintes digitales ayant permis l'extraction des gabarits biométriques. Néanmoins, les gabarits eux-mêmes restent des éléments critiques, différents travaux de recherche ayant montré qu'il était possible de les utiliser pour reconstruire l'image originale des empreintes digitales.

La communauté scientifique a donc développé un ensemble d'approches permettant d'authentifier les empreintes digitales d'une personne sans avoir à conserver de gabarits biométriques. Certaines tirent partie de techniques cryptographiques, comme le « fuzzy vault scheme » ou le chiffrement homomorphique, d'autres se basent par exemple sur la combinaison de gabarits issus de deux doigts différents.

Ainsi, des solutions existent qui autorisent la finalité d'authentification sans que l'enregistrement des gabarits biométriques, et encore moins celui des images des empreintes digitales, ne soient requis. Que prévoit au contraire le décret du gouvernement, dont on peut imaginer qu'il correspond à la réalité technique de l'actuel fichier des passeports, qui préfigure le nouveau fichier augmenté ? Le stockage de « _ l'image numérisée du visage et celle des empreintes digitales _ » pendant 15 ou 20 ans. Rien de moins.

Impossible, l'identification ?

Pour apaiser les craintes de ses détracteurs, le gouvernement, par la voix (blanche) du ministre de l'Intérieur, Bernard Cazeneuve, assure que ce système d'information ne prévoit que l'authentification, pas l'identification. La première permet, nous l'avons vu, de vérifier l'identité d'une personne. La seconde est beaucoup plus dangereuse potentiellement. Elle vise en effet à déterminer l'identité d'une personne à partir d'une information, par exemple une empreinte digitale négligemment abandonnée sur un verre, une poignée de porte ou une carte périmée du Parti Socialiste.

Que le système d'information TES n'autorise pas les agents du ministère de l'Intérieur à lancer des identifications est peut-être vrai. Mais techniquement, garantir qu'il est totalement impossible qu'une telle possibilité soit ajoutée ultérieurement est un mensonge. Fonctionnellement, on peut voir une identification comme des tentatives d'authentification répétées jusqu'à ce que l'une d'entre elles réussisse. Si un système est en mesure d'authentifier, il sera capable d'identifier.

Pour se prémunir contre les dérives ou les abus, l'augmentation des finalités ou les fuites, il convient de collecter le moins possible de données, de les conserver le moins longtemps possible, et d'éviter leur centralisation. Le but du gouvernement, c'est de réduire les coûts.

Chacun son truc, après tout.