FIC 2014, le petit monde de la sécurité et ses bonnes blagues...

J'ai essayé. Ma main gauche retient ma main droite depuis quelques temps. Non, non, ne pas écrire sur le FIC, pas... Peine perdue. Ma main droite s'est libérée. Ah... Le petit monde de la sécurité informatique. Cet écosystème... Endogame. Aveugle par choix et par facilité. Cela fait des lustres que je n'ai pas parlé de lui. Comment vous dire...?

J'ai essayé. Ma main gauche retient ma main droite depuis quelques temps. Non, non, ne pas écrire sur le FIC, pas...

Peine perdue. Ma main droite s'est libérée.

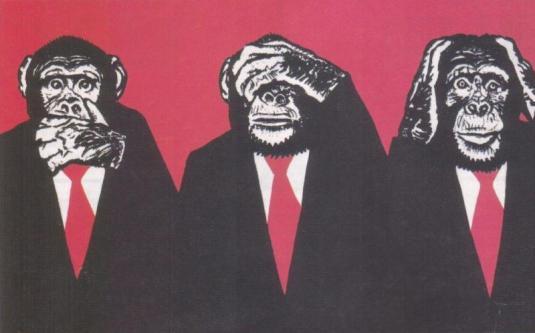

Ah... Le petit monde de la sécurité informatique. Cet écosystème... Endogame. Aveugle par choix et par facilité. Cela fait des lustres que je n'ai pas parlé de lui.

Comment vous dire...? Le monde de la sécurité informatique vu du côté des entreprises de sécurité, c'est un panier de crabes dans lequel chacun tente de dégommer l'autre pour mieux vendre de la Daube qui ne protège pas les gogos, mais dont on vante à coup de masse marketing les bienfaits. Ces entreprises ont besoin de clients. Ceux-ci sont régulièrement sollicités pour écrire des "témoignages clients" permettant de présenter Daube 8.3 comme un outil ultime contre les méchants pirates chinois. Ah, oui, les pirates chinois... Dans le petit monde de la sécurité informatique, il faut des épouvantails. Cela permet de mieux vendre la dernière version de Daube qui protège, forcément, contre les menaces existantes, passées ET futures (si, si, c'est possible). Daube protège contre 100% des cyber-périls.

Mais l'écosystème a aussi ses parasites. La presse spécialisée qui ne vit que de l'existence de ce secteur. Il y a une tripotée de journaux dont les contenus sont rédigés par les membres de l'écosystème, qui ne vivent que de la pub de l'écosystème (les articles sont là pour entourer la pub) et ne sont lus...