Ultrasurf, ou comment le gouvernement Syrien (ne) piège (pas) ses opposants avec un malware

Après l'Égypte ce matin, notre équipe s'est attaquée à la problématique syrienne. Nous avons cherché à comprendre comment le pouvoir de Bachar el Assad s'y prenait pour voler les comptes Facebook, Twitter, ou Gmail de ses opposants, et comment il parvient à les identifier pour les arrêter. Nous avons réussi à mettre en lumière l'un des procédés du gouvernement Syrien afin de piéger ses opposants. C'est l'histoire banale d'un logiciel qui fait le contraire de ce qu'il prétend faire.

Après l'Égypte ce matin, notre équipe s'est attaquée à la problématique syrienne. Nous avons cherché à comprendre comment le pouvoir de Bachar el Assad s'y prenait pour voler les comptes Facebook, Twitter, ou Gmail de ses opposants, et comment il parvient à les identifier pour les arrêter. Nous avons réussi à mettre en lumière l'un des procédés du gouvernement Syrien afin de piéger ses opposants.

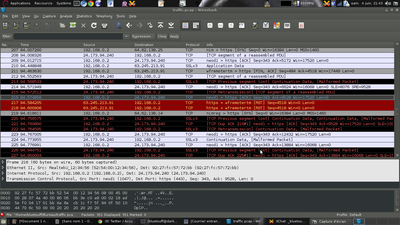

C'est l'histoire banale d'un logiciel qui fait le contraire de ce qu'il prétend faire. Ultrasurf est un logiciel proxy qui a été très utilisé par les dissidents syriens. Le fonctionnement attendu, à savoir une dissimulation de l'identité de ses utilisateurs semblait opérante. Mais en réalité, ce logiciel installait l'arsenal permettant aux forces de sécurité syriennes d'identifier précisément ses utilisateurs et de les surveiller étroitement. Cette version vérolée d'Ultrasurf a énormément circulé par email, l'origine de sa propagation serait donc un bête social engineering, par mail ou sur Facebook.

Mais voilà, la version qui a été largement diffusée en Syrie contenait un petit paquet cadeau. Renommé avec une extension .jpg soi disant pour échapper à la censure, le fichier infectait la machine des opposants avec un trojan identifié comme Trojan.Backdoor.Hupigon5 (Sig-Id: 41437250) par le scanner IKARUS. Veuillez trouver l'analyse complète ici (format txt).

Vous trouverez également le...