Moi, bluetouff, cybercriminel... récidiviste

Voici 2 jours que je retourne dans tous les sens les publications qui auraient pu me valoir une nouvelle condamnation, cette fois au motif de l'article 323-3-1 du code pénal.

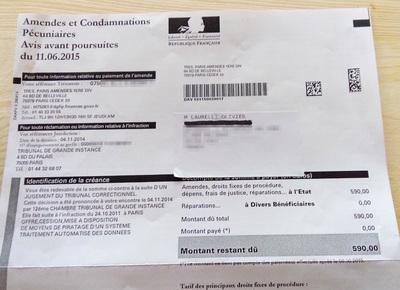

Voici 2 jours que je retourne dans tous les sens les publications qui auraient pu me valoir une nouvelle condamnation, cette fois au motif de l'article 323-3-1 du code pénal. Voici pour le moment l'hypothèse que je retiens si je me fie à la date des faits inscrite sur l'avis avant poursuite du 11/06/2015 que j'ai reçu le 04/08/2015 (logique), pour un jugement rendu le 04/11/2014 sans que je n'en sois, à aucun moment notifié, sans procédure contradictoire, sans même que je ne sache que j'étais mis en cause dans une autre affaire que celle de l'ANSES.

Après des heures passées à éplucher mes publications de la période des faits indiquée sur le document que j'ai reçu (à savoir la période de novembre 2011), je pense, sans aucune certitude, enfin commencer à comprendre ce qu'on me reproche.

Novembre 2011, une attaque DDOS de grande envergure vise des hébergeurs comme Gandi et NBS System pour ne citer qu'eux. La cause est identifiée : des serveurs de jeu d'OVH et de l'hébergeur allemand 1&1 sont à l'origine d'une majorité du trafic de cette attaque. De mémoire, il s'agissait des FPS de Valve, qui sont régulièrement le vecteur de ce genre d'attaques. Des explications techniques sur ce type de DDoS amplifiés sont disponibles par exemple dans cet échange. Problème : OVH ne veut à l'époque, à tort ou à raison, rien entendre et laisse faire, il ne veut pas couper les machines de ses clients...