Les Ouïghours suivis à la trace

Une société de sécurité informatique a analysé la campagne de surveillance conduite par le gouvernement chinois

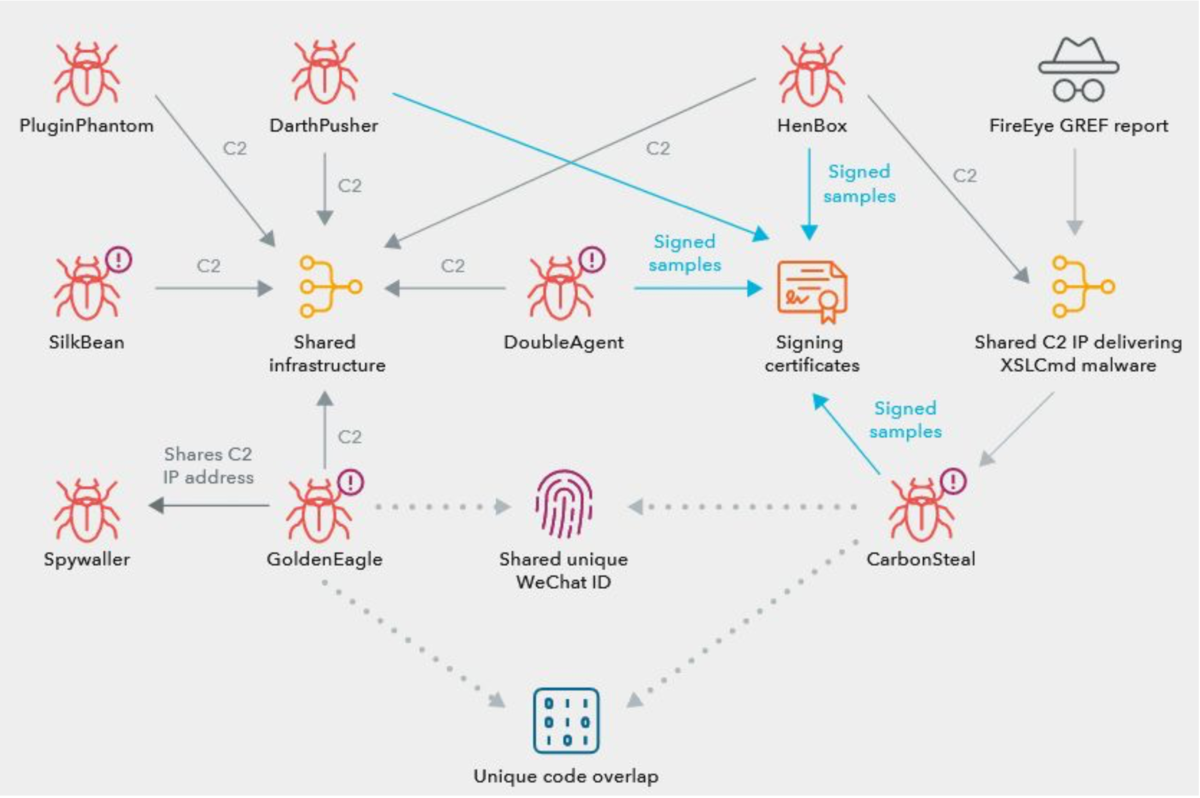

Ils ont pour nom SilkBean, DoubleAgent, CarbonSteal ou GoldenEagle. Ces outils de surveillance ont été intégrés dans près de 1600 applications destinées aux smartphones. Ils ciblent principalement les Ouïghours mais aussi les arabophones.

On peut toujours s’interroger sur les motivations profondes d’une entreprise de sécurité informatique qui pointe l’utilisation de logiciels espions par des Etats. Mais l’information n’en reste pas moins intéressante. Lookout, une entreprise spécialisée dans la sécurité des mobiles pour les entreprises et les particuliers, vient de révéler les outils de surveillance utilisés par le gouvernement chinois pour surveiller la minorité musulmane Ouïghour. Lookout s’était déjà fait remarquer pour avoir affirmé en août 2016 en partenariat avec Citizen Lab que le virus nommé Pegasus concocté par la firme israéliene NSO Group Technologies avait été utilisé pour attaquer le militant des droits de l'homme émirien Ahmed Mansoor.

Lookout a cette fois découvert quatre outils de surveillance utilisés par le gouvernement chinois depuis 2013. La surveillance de masse des Ouïghours a démarré en 2012. Si elle vise d’abord la population en Chine, Lookout a détecté des outils dans des téléphones en Turquie, en Egypte, en Allemagne, en Suède, mais aussi en France. Si la campagne vise massivement les téléphones sous Android, les outils peuvent aussi infecter des systèmes sous Mac OSX et Windows.

Malwares cachés dans des applications légitimes

La méthode pour infecter les téléphones mobiles est toujours la même: les malware sont cachés dans des applis que l’utilisateur va télécharger sur des stores parallèles. Quatre familles de malware (SilkBean, DoubleAgent, CarbonSteal et GoldenEagle) ont...