Le "Chaos Computer Club" tient son congrès dans un métavers

Visite en temps de COVID du #r3c

Du 27 au 30 décembre se tenait, comme chaque année le "Chaos Computer Congress", 38ème du nom. Et pandémie oblige, celui-ci se tenait pour la deuxième année en virtuel. L'occasion pour le plus ancien club de hacker allemand de faire un clin d'œil à l'actualité technologique en déployant un métavers open-source, un véritable camp temporaire déployé dans le cyberspace

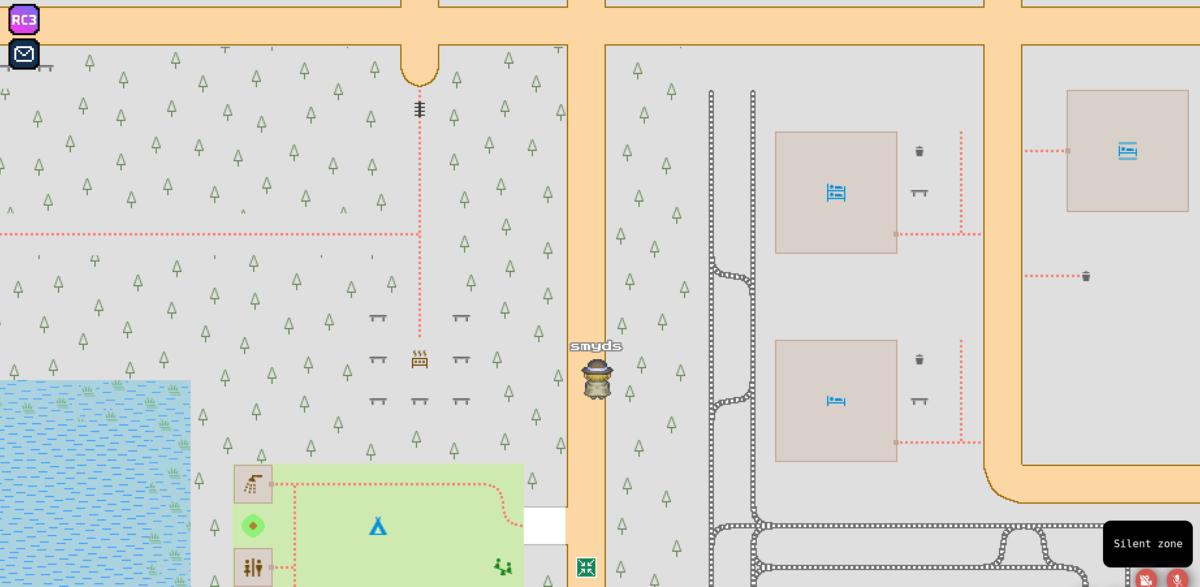

Le hackerspace de Montpellier, le BIB, avait décidé de participer au "Chaos Computer Congress", pendant les quatre jours de la manifestation. Et à force de quelques invocations et de cybermanipulations, voici le hackerspace transféré dans le métavers 2D et la tente plantée, pour quelques jours, sur le camp du congrès.

Nous émergeons de notre cave et arrivons à l'entrée du camp. Des ferrys conduisent aux différentes îles sur lesquelles se sont installées les communautés présentes. Des panneaux d'orientations nous indiquent la zone lounge, le point information.

Quand on se plonge dans une conférence de hackers comme le CCC, il faut s'attendre à être un peu perdu. Ces zones d'occupation temporaire foisonnent de projets étranges tous plus incompréhensibles les uns que les autres. Et tous entourés d'une aura de mystère. Alors pour trouver nos marques, commençons par les zones d'expositions où les principaux consortium du logiciel libre ont posé leurs stands.