Booz Allen & Hamilton : un accès privilégié aux petits secrets militaires américains

Source : Businessweek http://www.businessweek.com/articles/2013-06-13/chart-how-booz-allen-hamilton-swallowed-washington Mediapart vient de publier un intéressant article sur le poids des "contractors" dans le secteur militaire américain. Depuis le 11 septembre 2001, l'armée américaine fait de plus en plus appel à des sociétés privées pour accomplir ses tâches.

Mediapart vient de publier un intéressant article sur le poids des "contractors" dans le secteur militaire américain. Depuis le 11 septembre 2001, l'armée américaine fait de plus en plus appel à des sociétés privées pour accomplir ses tâches. Mediapart cite le cas de Booz Allen & Hamilton :

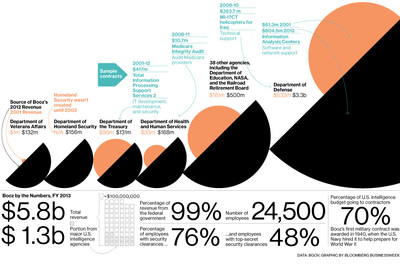

Les révélations d’Edward Snowden ont permis de lever un voile sur l’autre domaine dans lequel les prestataires de services privés ont prospéré depuis dix ans : la collecte et l’analyse de renseignements. Ce domaine, autrefois l’apanage des espions œuvrant pour le gouvernement, est aujourd’hui largement celui de jeunes diplômés en col blanc comme Snowden travaillant pour des entreprises privées.Qui connaît Booz Allen Hamilton ? Le nom de cette société qui employait Edward Snowden n’est guère familier, même pour les Américains. Et pourtant, cette entreprise comprend 25 000 employés et a réalisé en 2012 un chiffre d’affaire de 5,9 milliards de dollars (4,5 milliards d’euros). Particularité : 99 % de ses revenus de l’an passé proviennent de contrats passés avec le gouvernement des États-Unis, pour la plupart dans le domaine du renseignement. La moitié de ses employés possède une accréditation «...