Piratage de Sony : la Corée du Nord à l'origine de l'attaque ?

Kim et ses biatches Quel magnifique scénario de blockbuster ! Les hackers nord coréens qui font plier une major américaine japonaise de l'entertainment. L'armée du peuple qui fait front face à l'impérialisme américain japonais pour laver l'honneur souillé, par une production hollywoodienne du dieu vivant Kim Jong Un. La cible, Sony, est déjà connue pour ses systèmes informatiques poreux qui lui avaient valu des piratages à répétition avec des fuites massives de données.

Sony aurait-il été une victime collatérale d'un conflit 100% asiatique ? Le piratage de l'entreprise fait pourtant son petit effet dans l'administration américaine et dans les médias. C'est forcément la culture de la plus grande puissance du monde libre qui est agressée, même si Sony est une entreprise japonaise, on apprécie d'y voir une vision fantasmée des studios hollywoodiens, ceux qui nous vendent du rêve et de la liberté, rêve et liberté que nous achetons les yeux fermés.

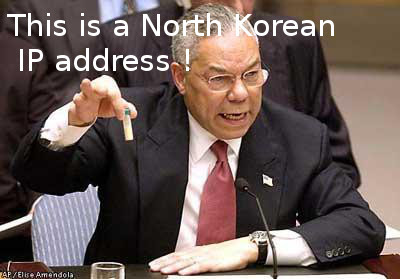

Quel ennemi de la liberté pourrait bien s'en prendre à la culture du monde libre sinon la Corée du Nord ? D'ailleurs ça ne peut être qu'eux, la preuve, les journaux de connexion relèvent la présence d'adresses IP nord coréennes.

Ainsi, la police fédérale a découvert plusieurs adresses IP (ndlr : le numéro d’identification d’un ordinateur connecté à internet), étant associées à des infrastructures nord-coréennes connues.

Et le truc, avec les adresses IP nord coréennes, c'est que c'est tellement pas banal qu'on les repère tout de suite. Et c'est surtout là que le doute commence à s'installer... L'Internet nord coréen, nous avons quand même un peu examiné ses tuyaux, et la tâche fut rendue assez simple, car cet Internet là, il a une particularité, celle de ne justement pas avoir de tuyau.

UPDATE : voir les données actualisées de l'excellent NKNetobserver (thx Athoune), avec un bloc de 1024 IP plus deux autres ranges.

Question numéro 1 : Comment font les nords coréens pour mener une attaque d'envergure et très élaborée à en croire les services américains qui mènent l'enquête depuis leur propre territoire sans infrastructure ?

Quand on observe la Corée du nord de nuit depuis une imagerie satellite, on se dit que si nos hackers nords coréens ne bossent pas dans des bunkers, ils vont vite se faire gauler...

Séoul, mars 2013 : la Corée du Sud au bord d'un cyber apocalypse, ou presque.

Juste après les élections présidentielles en Corée du Sud, le pays était "cyber attaqué", mais pas trop fort quand même. Juste de gros embouteillages qui ont rendu indisponibles les plus grands médias du pays. Un bon gros déni de service distribué (DDoS), le truc qui fait des cyber bouchons, mais aucun cyber mort. Seoul s'empresse alors de dénoncer une attaque sans précédant émanant de Pyongyang... Mais quelque chose cloche. La Corée du Nord n'est pas un pays à se montrer peu fier de ses tout petits cybers attributs. La crème de la crème des hackers gouvernementaux nords coréens, officiant pour le bureau de reconnaissance du pays, sont formés en Chine, dans la prestigieuse Université Tsinghua, à Pékin, et qui regroupe à elle seule de gros laboratoires de recherche aux spécialités assez variées mais pointues.

Question Numéro 2 : La Corée du Nord n'est elle pas un ennemi commun un peu trop facilement désigné parce que ça arrange tout le monde ?

Vous avez dit manipulation politique ?

C'est la candidate Park Geun-hye du parti Saenuri, marqué à droite, qui remporte l'élection présidentielle et accède au pouvoir en février 2012. Un an après, la Corée du Sud est tellement cyber attaquée d'un coup d'un seul que c'est quand même un peu suspect. Toujours courant 2013, ce sont des banques sud coréennes qui sont victimes de DDoS, toujours pas de cyber morts, juste de gros embouteillages, une méthode un peu suspecte pour l'unité d'élite du bras armé cyber du Bureau 121.

Oui la Corée du Nord recèle surement de talentueux hackers, formés par des chinois non moins talentueux, qui n'auraient probablement pas manqué de leur apprendre les bases de l'anonymisation des connexions en vue d'une attaque au service d'un gouvernement, ou encore à se servir de rebonds depuis des pays tiers dotés d'infrastructures un peu moins en carton que celles de leur pays.

Mais Reuters n'hésite pas, dès le 5 décembre (!), à désigner le Bureau 121 comme étant à l'origine de l'attaque menée sur Sony. Il faudra 2 semaines aux autorités américaines pour appuyer ce qui n'est à ce moment là que pure spéculation mais les médias ont bien préparé le terrain, l'administration Obama n'a plus qu'à s'engouffrer dans la brèche pour balancer son plan de communication bien rôdé, avec des hackers asiatiques, du FBI, des trucs "super sophistiqués, et de la dictature avec du monde libre dedans.

Car passé la première barrière matérielle, à savoir trouver un ordinateur non monté sur roulettes et une souris sans gros nez rouge, il faut quand même un minimum de bande passante pour s'attaquer à des infrastructures importantes. Niveau Internet, le pays est tellement pauvre que la légende veut qu'il faut mettre de l'engrais au pied des poteaux téléphoniques pour pinguer son fournisseur d'accès... La poignée de privilégiés qui a accès à Internet surfent avec le débit que nous avions en 1996... le truc "un peu" léger quand on doit se farcir ne serait-ce que la phase de découverte de l'infrastructure de tous les gros médias sud coréens, étape préalable à l'attaque elle même. Le hacker nord coréen est probablement le hacker le plus patient du monde.

Un autre élément à avoir en tête, c'est que la connectivité internationale du pays est assurée par un satellite chinois... et par Sprint, une entreprise américaine. Ce petit détail n'est évidemment pas sans poser quelques petits problèmes pour mener "une attaque massive" sur le territoire américain. Pour vous rendre l'image plus simple, nous dirons que même avec un très gros zizi et après deux packs de bière, vous risquez d'avoir du mal à faire déborder un fleuve de son lit. Dernier point, une attaque massive depuis la Corée du Nord dont le flux passerait par un satellite chinois ou par les tuyaux d'une entreprise américaine qui scrute scrupuleusement le moindre paquet émis, niveau discrétion, on a déjà vu un peu plus élaboré.

Il n'y a qu'un seul opérateur en Corée du Nord, évidemment gouvernemental, il s'agit de Star Joint Venture Co, (STAR KP) et leur "infra" est très régulièrement KO. Les sites nords coréens, c'est pas non plus ce qui étouffe ou spam indexe Google. Comme le montre NKNetobserver, les autres ranges sont ceux du chinois KPTC et un range alloué par Satgate.

Pyongyang à l'assaut d'Hollywood

Quel magnifique scénario de blockbuster ! Les hackers nord coréens qui font plier une major américaine japonaise de l'entertainment. L'armée du peuple qui fait front face à l'impérialisme américain japonais pour laver l'honneur souillé, par une production hollywoodienne du dieu vivant Kim Jong Un.

La cible, Sony, est déjà connue pour ses systèmes informatiques poreux qui lui avaient valu des piratages à répétition avec des fuites massives de données. L'affront, un film nanard se voulant burlesque et bien lourdingue mettant en scène une tentative d'assassinat du leader nord coréen.

Et boum, Sony baisse son pantalon à la surprise générale devant "Les Gardiens de la Paix", un mystérieux groupe de hackers nord coréens.

Les USA volent au secours de Sony et annoncent une "réponse proportionnée" et montre les dents devant la dictature, il faut plus de lois contre les cybers attaques, plus de moyens... plus de tout. Le terrorisme numérique, c'est du lourd, même quand c'est fait par un clown avec une souris à gros nez rouge. Comme nous l'avons déjà expliqué ici, si les USA comptent répondre de manière proportionnée, il leur faudra 20 secondes pour mettre tout le pays dans le noir en frappant 4 points stratégiques et l'impact serait ridicule puisque la Corée du Nord n'a aucune infrastructure critique connectée au Net, et pire, le peuple lui même est connecté sur un gros intranet 100% nord coréen, le Kwangmyong. ... mais pas à Internet.

Même le FBI est formel, il reconnaît les techniques de l'attaque des banques sud coréennes qui auraient paralysé ces dernières... la classe, des services intérieurs qui reconnaissent les flux d'attaques de banques étrangères, ils sont comme ça le FBI, c'est des cadors. Tellement des cadors qu'ils n'auront pas manqué de remarquer que les infrastructures nord coréennes sont tellement percées que n'importe qui peut trouver sans mal une ou deux ip sur place pour mener une attaque depuis là bas exploitant ce qu'il faut comme ressources en dehors du pays et grossièrement laisser traîner quelques logs qui attestent de rien du tout mais qui réveilleront quelques sentiments nationalistes en Asie comme aux USA.

Dernier point technique : un réseau depuis lequel on attaque est un réseau "vivant", mais voilà, le réseau nord coréen, lui il ne bouge pas. Pas de nouvelles routes, pas de nouveaux morceaux d'infrastructures, rien n'a bougé, tout semble figé depuis des mois. Rien qui ne pourrait donner la moindre indication sur la plausibilité d'une attaque "depuis la Corée du Nord".

L'histoire du censeur qui partage au monde ce qu'il veut censurer, c'est un peu gros

C'est bien connu, quand vous cherchez à censurer un film, le premier truc que vous faites, c'est de le partager sur les réseaux peer to peer pour l'offrir au monde entier. Sony s'engage alors dans une action qui n'est pas sans rappeler les tentatives désespérées du gouvernement américain de censurer Wikileaks, en lançant des DDoS sur les sites qui partagent les films volés.

La farce est un peu grossière mais le FBI n'en démord pas, c'est bien Pyongyang le responsable... suspens, sueur froide, la Corée du Nord, c'est des vrais méchants, ils ont même un arsenal nucléaire... enfin non ça on n'y croit pas trop, mais c'est quand même des méchants et c'est toujours bien de montrer les dents devant une dictature après avoir joué les hippies communistes avec Cuba...

Mais alors qui pourrait bien chercher à faire accuser la Corée du Nord, en s'attaquant à des intérêts japonais, et assez fort pour faire réagir les USA ? Allo, Séoul ? Y'a un peu de friture sur la ligne...

Merci au Professeur Kavé Salamatian pour sa contribution à l'écriture de cet article