Wassenaar, la pseudo dualité des armes électroniques et l'hypocrisie internationale

Dans la masse de données fuitées suite au piratage de la société italienne Hacking Team, un petit document, d'apparence assez anodin, devrait nous fournir une base de réflexion sur l'immense hypocrisie qui entoure l'exportation d'armes électroniques, considérées en droit international comme des technologies "duales".

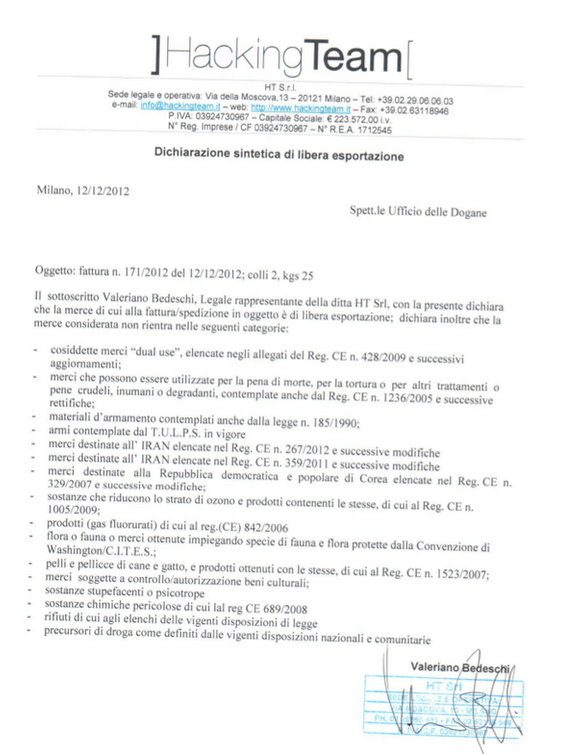

Ce document est une simple lettre à destination des douanes, spécifiant que le produit exporté par Hacking Team, une arme électronique offensive, est faite dans les règles de l'art, conformément aux traités internationaux en vigueur et aux règlements européens. Le produit vendu est son système d'intrusion, le pays, c'est le Kazakhstan.

Beaucoup de textes qui au final ne posent aucune restriction, aucune sanction , à l'exportation de ce type de matériels et de logiciels.

Pour une entreprise d'un pays signataire des arrangements de Wassenaar, il suffit donc de mentionner dans sa déclaration que la marchandise ne va pas atterrir en Iran ou en Corée du Nord... enfin ça c'est en théorie.

Signalons au passage qu'exporter des technologie de surveillance du Net en Corée du Nord est en soi une absurdité, attendu que les nords coréens n'accèdent pas à Internet mais à un réseau ultra centralisé où la surveillance a été intégrée "by design", le Kwangmyong.

En pratique, l'entreprise qui exporte cette technologie ira assez naturellement livrer ses outils à un "intégrateur" d'un pays non signataire des arrangements de Wassenaar sur le contrôle des exportations d'armes conventionnelles et de biens et technologies à double usage et dégagé de toute règlementation contraignante ou traité international. Cet intégrateur pourra, lui, commercer avec qui lui chante.

Illustrons nos propos par une petite fiction partielle

Le Hezbollah iranien découvre une solution d'Amesys au Liban, une solution financée par les Emirats arabes unis pour lutter contre Daesh. Cet outil permettant de surveiller les communications à l'échelle d'une nation lui plait bien. Il s'adresse donc à un intégrateur libanais (et ça tombe bien parce que niveau bancaire, le Liban, c'est un peu la Suisse du Moyen-Orient), qui passe commande à un consortium d'entreprises réunissant une entreprise qui se voit attribuée la partie logicielle, et une autre la partie matérielle du marché. Ces deux entreprises expédient leur commande à l'intégrateur libanais qui le livre au client final iranien.

C'est aussi simple que ça ?

Oui c'est aussi simple que ça, puisque même si les logiciels et le matériel sont traçables par les fabricants et éditeurs (ne serait-ce que pour les mises à jour), aucun texte, aucun traité n'exige de ces entreprise de fournir les moyens de les tracer à des organismes de contrôle.

Mais devinez quoi ?

Eh bien, il n'existe pas non plus d'organisme de contrôle.

En d'autres termes, Wassenaar ou pas, la vente d'armes électroniques, c'est toujours la fête du slip et ce n'est pas prêt de s'arrêter.

Pire, ces ventes d'armes électroniques se font dans leur immense majorité avec la bénédiction des gouvernements. Et quand une entreprise se fait prendre la main dans le pot de confiture, comme Amesys, l’État du pays concerné organise soigneusement sa fuite pour qu'elle poursuive son activité, de préférence dans un pays non signataire d'un traité international portant sur l'exportation de ces armes numériques.

Pas de contrôle, pas de sanction, des états qui organisent eux-mêmes la fuite des entreprises qui se font prendre pour pérenniser leur business malsain, ce marché très porteur est l'un des plus singuliers de notre temps, assez proche du monde bancaire et financier pour bénéficier de circuits complexes, assez nouveau et technique pour bénéficier d'une indifférence généralisée de l'opinion publique et d'un splendide je-m'en-foutisme de la majorité de la classe politique.

Infiltrer, extraire, surveiller pour réprimer

Ces 4 mots sont la finalité exacte des outils commercialisés par Hacking Team. Pourtant, nul texte ne les définit comme des armes. Très pudiquement, on les qualifie de technologies à usage dual. Mais en quoi les solutions d'Hacking Team sont "duales", en quoi un Eagle (maintenant Cerebro), d'Amesys est "dual"...

- quand leur documentation explique leurs fonctionnalités : Infiltrer, extraire, surveiller pour réprimer ;

- quand les formations dispensées par ces entreprises entrainent au maniement d'une arme électronique ?

Dualité des cibles, mais pas des outils

Qu'il s'agisse d'outils de surveillance et d'interception des communications pour un usage massif ou d'outils d'intrusion ciblée sur un individu ou un groupe d'individus, ces outils sont des armes, elles ne le deviennent pas en fonction de qui ira les manipuler. Les contrats sont souvent très clairs, on trouve régulièrement une ligne "outils de guerre électronique".

Un "outil pour faire la guerre", électronique ou pas, c'est le mot pudique qui désigne une arme, ou une arme par destination, une arme cible des individus ou un groupe d'individus, et magie du cyber, on peut aussi cibler toute une population. Il n'est pas question ici d'un simple champ lexical, nous parlons bien d'armes, utilisables dans le cas d'une guerre, une guerre dont il est dramatiquement simple de dissimuler les cibles aux yeux de l'opinion internationale.