Piratage de #TV5Monde : l'opération cyber pieds nickelés

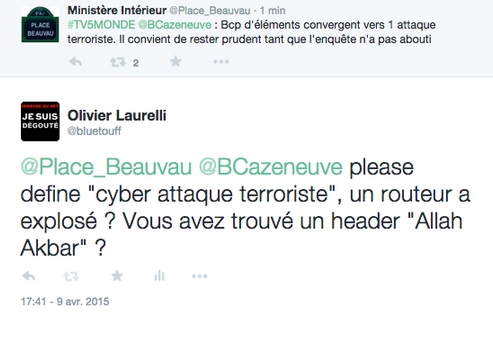

Une fois de plus, c'est un banal piratage qui est monté en épingle par la classe politique pour crier au cyberdjihad. Les "cyberdjihadistes", rien que le mot a de quoi faire rire... La presse court, la presse s'emballe, tout le monde y va de sa théorie non argumentée, sans aucun élément tangible... mais le résultat est là, ce piratage de TV5Monde fait bien plus de bruit que le massacre de 148 personnes à l'Université de Garissa au Kenya, c'est consternant, c'est 2.

Rappelons à toutes fins utiles qu'à notre connaissance, aucun routeur n'a explosé, aucune perte n'est a déplorer, en dehors d'un membre de la rédaction qui nous a confié avoir perdu une gomme qui trainait sur son bureau... et un autre qui nous signale avoir perdu le post-it avec le mot de passe de sa machine qui était collé à son écran.

Mises à jour

Edit 19H00 : Bluecoat Lab a fourni une intéressante analyse d'une variante du worm supposé avoir été utilisé pour l'attaque de TV5Monde

Edit 15H50 : Le ministère de la défense dément la confidentialité des documents publiés par les pirates

La thèse de l'attaque de haute volée avec la publication de documents confidentiels relatifs à l'identité de militaires est en train de faire psshhhhiiiiit (étonnant non ?). Le ministère de la défense dément catégoriquement que les documents publiés par les pirates étaient confidentiels.

Expliquer le piratage de TV5Monde

Cet article ne vise pas à vous faire un énième forensic sur du vent, car des éléments, personne ne semble en avoir à se mettre sous la dent, seule l'ANSSI qui a géré la résolution de l'incident et la reprise des services de la chaine en a. L'ANSSI n'est jamais très causante sur ses activités, et on peut aisément la comprendre. Donc permettez moi de douter très fortement de la fumeuse thèse de RTL qui affirme que l'attaque serait "partie de France avant de transiter par l'International". L'attaque serait partie des locaux même d'RTL que la radio ne pourrait pas plus la pister. Notez l'absence même de conditionnel dans l'affirmation de RTL

Selon nos informations, cette attaque est partie de France, transitant par un réseau qui emploierait, d'après les services américains, une quinzaine de hackers chevronnés dans le monde.

Outre l'aberration technique "l'attaque a transité par un réseau employant une quinzaine de hackers" (WTF?!), RTL laisse entendre que ses sources, américaines, qui n'ont eu à priori pour le moment aucun accès aux données brutes de l'attaque (à moins qu'un flux permettant de corréler l'attaque n'ait été intercepté par on ne sait trop quel programme de surveillance d'Internet) auraient donc un avis vérifié sur les auteurs, leurs motivations et le déroulement de l'attaque... mouais. Autant relayer la théorie de madame Irma.

Une autre théorie sur le site breaking3.0 est plus troublante. Par delà les approximations et les extrapolations qui laissent clairement entendre que l'article a été écrit par un non technicien essayant de vulgariser les propos d'une personne plus pointue pour des encore moins techniciens, on a des choses intéressantes sur la chronologie de l'attaque. Dommage que la démonstration soit gâchée par ces approximations qui ont été reprises en coeur par de gros médias du genre "ils sont passés par Skype pour voler une adresse ip" ou le coup du "script HTML ». C'est un avis très personnel, mais j'ai un peu de mal à valider la thèse d'une compromission via Skype (bien que ceci soit techniquement parfaitement concevable), et même si c'était le cas, ceci ne serait qu'un vecteur anecdotique et insignifiant de l'attaque. L'information essentielle, qui ne transparaît pas dans l'article de Breaking3.0, c'est que l'intrusion a mené à une compromission du système de diffusion satellite de la chaine.

Breaking3.0 avance surtout que le code malveillant de l'attaque, un VBS a été en sa possession (ou celle de sa source), que le code malveillant, chiffré, a été cassé, et que ceci aurait permis au site de remonter jusqu'aux hackers d'origine algérienne, dont un serait en Irak. Ce serait quand même un peu plus tangible si on pouvait justement examiner ce code. Je suis par exemple curieux de comprendre la méthode de désanonymisation du flux puisque le site souligne qu'ils utilisaient un VPN, mais ce ne serait pas la première fois qu'on verrait inscrit en dur dans un code malveillant l'IP du puppet master.

Passons maintenant aux questions qui font mal

Comment, depuis l'extérieur, un attaquant peut accéder à l'infrastructure de diffusion satellite d'une chaine de télévision ?

Là, j'ai beau retourner le truc dans tous les sens, soit il y a une personne en interne qui a été complice, soit il y une clé USB infectée qui s'est baladée là où il ne fallait pas, soit les pirates ont réussi à dérober des fichiers de configuration d'un VPN les menant à l'infrastructure de diffusion, soit il y a un énorme problème d'architecture dans le système d'information pourtant tout neuf de TV5Monde... ou un trou béant dans le "firewall quasi neuf".

Reprenons ces 4 thèses et tentons de les étayer

La complicité en interne : un complice aurait inoculé le code malveillant pour permettre aux assaillants de prendre le contrôle du système de diffusion. Ce complice doit avoir quelques solides notions d'admin et des accès privilégiés pour permettre aux pirates d'accéder à l'interface de C&C... hypothèse peu probable.

La clé USB ou le périphérique infecté : encore moins probable que la première hypothèse puisqu'il faudrait un code d'attaque sacrément élaboré pour que ce dernier vise un système peu connu du grand public, en exploite les vulnérabilités et se crée lui même un accès entrant et sortant en allant brancher avec ses petits bras musclés un RJ45 entre deux réseaux que n'importe quel DSI aurait, évidemment, pris soin d'isoler... Oh wait !

Le vol d'un accès VPN au réseau privé de diffusion : là on commence à se dire qu'on est dans le domaine du possible. En volant un téléphone portable, ou un ordinateur, ou par simple phishing, les pirates parviennent à récupérer des fichiers de configuration d'un VPN donnant un accès "royal au bar" au système de diffusion satellite, situé sur un réseau privé ne communiquant pas avec le monde extérieur (c'est un peu le concept d'un VPN).

La boulette du bidule qui n'aurait jamais du être interconnecté avec le monde extérieur : impossible donc de ne pas penser à une énorme boulette d'architecture ayant conduit, pour une raison ou pour une autre (forcément une mauvaise raison), à interconnecter de manière un peu trop ouverte un réseau par exemple accessible à la rédaction, à l'environnement de prod ou de pré-prod de diffusion des programmes. Selon un technicien, c'est la plateforme d'encodage des programmes qui a été attaquée, (source : cette vidéo à 3'25). Et là, on peut coller des supers firewalls tout neufs, tout un cluster OpenOffice.... l'erreur est grossière et réduira à néant les bienfaits des boiboites vendues comme magiques mais qui ne patchent pas les erreurs humaines.

Cependant, une compromission est rarement le fait d'un seul paramètre, il faut souvent une somme de petites choses pour mener à une grosse catastrophe... et c'est à ce moment précis que vous pouvez sortir le popcorn.

Opération pieds nickelés in progress....

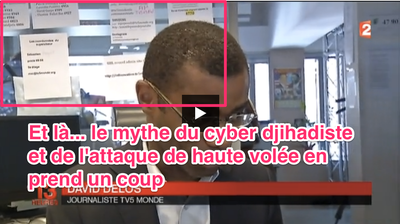

Les premières interviews "à la rédac" de TV5Monde font peur. Penth0tal sur son compte twitter lève le lièvre qui tue, et nous voilà la risée des USA, via l'article d'ArsTechnica, un article malheureusement tombant sur sa fin un peu à l'eau puisqu'il conclue sur la théorie d'un site satirique qui a publié cet article potache sur un expert russe qui aurait révélé que le mot de passe craqué à TV5Monde était "azerty12345 »... c'est évidemment un hoax, une phrase m'avait d'ailleurs mis la puce l'oreille :

Il y avait déjà peu de doute sur le fait que TV5Monde observe de mauvaises pratiques en matière de sécurité, mais de là à afficher ses mots de passe sur des post-it collés au mur, pil poil derrière le journaliste interviewé, sous le nez des caméras, on tombe dans le pathétique.

Un zoom sur les post-it vous donne le mot de passe Youtube de la chaine, qui est, tenez vous bien "lemotdepasseyoutube » ... le truc nécessaire de coller partout dans les locaux dès fois que toute la rédaction soit soudainement frappée d'amnésie. Partant de là, on se demande si le mot de passe Twitter n'est pas le "lemotdepassetwitter » et le mot de passe root du serveur web "lemotdepasserootduserverweb » ... ne riez pas, on en est là.

Arrêt sur image a donc appuyé là où ça piquotte.

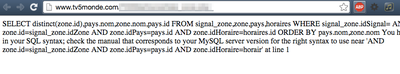

La réalité n'est donc pas glorieuse. TV5Monde s'est vue signaler à maintes reprises des vulnérabilités sur son site web (que ce soit par Zataz, votre serviteur, et surement bien d'autres), vulnérabilités qui ne sont d'ailleurs toujours pas corrigées au moment où nous écrivons ces lignes.

Un autre élément qui me fait tiquer, toujours sur cette vidéo, c'est quand le DSI de TV5Monde confesse qu'il y a deux semaines, il a été notifié d'un incident (probablement par l'ANSSI), et que 2 semaines plus tard, aucun audit n'a été mené, aucun forensic... des mecs se sont baladés sur son réseau et deux semaines après, il ne sait toujours pas ce qu'ils ont bien pu y faire... dites moi que c'est une blague... pitié.

Résumons

Des trous sur le frontal, une rédaction pas forcément éveillée aux problématiques de sécurité informatique, des mots de passe faibles collés aux murs devant les caméras de télévision pendant les interviews, un réseau critique non isolé, un délai de réaction à J+15 en réponse à un incident... nous avons tous les ingrédients pour une monumentale cyberboulette qui fait quand même bien plus rigoler que du "cyberdjihad". Et pourtant, l'infrastructure de TV5Monde n'est pas des plus dégueulasses, elle a été rénovée il y a un peu plus d'un an, le DSI nous confie que le média se situe "dans la moyenne haute » en terme de sécurité... avec ce que nous venons de voir, il y a de quoi avoir la trouille pour les autres chaînes si ce qu'il dit est vrai, et d'ailleurs sa boite noire pour arrêter les cyberdjihadistes était quasi neuve :

Jean-Pierre Verines, précise que son« système de sécurité est plutôt situé dans la moyenne haute de ce qui peut se faire », soulignant même avoir un « firewall quasi neuf ».

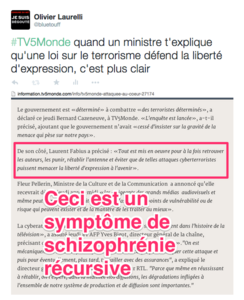

Mais revenons aux autres boites noires, celles que le gouvernement propose de placer chez les fournisseurs d'accès Internet...

La surenchère sécuritaire ministérielle

Mais peu importe, l'occasion est trop belle pour que pas moins de 3 ministres se donnent rendez-vous sur place pour sur-vendre leur projet de loi sur le renseignement. La manipulation est grossière.

Des pirates opportunistes, des ministres opportunistes, voici deux ingrédients détonnants qui dicteront un vote émotif du Parlement, sur un texte qui surveillera bien plus ses concitoyens que les djihadistes.

Sur ce genre de malentendu... aucun doute, ils ont tous réussi leur coup.