Bygmalion : les clés sont sur le paillasson

Hier, un internaute nous faisait remarquer une curiosité sur l'un des sites web réalisés par Bygmalion, il s'agissait à coup sûr d'un serveur de test. Une curiosité, le mot est faible pour qualifier l'inimaginable. Il s'agit d'un site d'un salon professionnel qui était destiné à manipuler une masse conséquente de données personnelles puisque ce genre de site est principalement destiné à l'inscription des participants et des visiteurs.

Hier, un internaute nous faisait remarquer une curiosité sur l'un des sites web réalisés par Bygmalion, il s'agissait à coup sûr d'un serveur de test. Une curiosité, le mot est faible pour qualifier l'inimaginable. Il s'agit d'un site d'un salon professionnel qui était destiné à manipuler une masse conséquente de données personnelles puisque ce genre de site est principalement destiné à l'inscription des participants et des visiteurs.

Quand on réalise ce type de site web, nous l'avons dit et répété, on évite de faire appel à un développeur inexpérimenté que l'on facture probablement au prix fort au client. D'ailleurs on évite tout simplement de s'adresser à une agence de communication. Est-ce que vous iriez acheter votre pain chez le garagiste vous ? Malheureusement, cette pratique, est comme nous allons le voir assez courante.

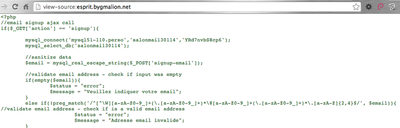

Hébergé sur un sous domaine de Bygmalion.net, l'application web révélait dans son code source une expression régulière visant à vérifier les adresses emails des personnes souhaitant s'inscrire à l'événement. Jusque là, rien d'anormal, la "sanitization" est une bonne pratique. ce qui l'est beaucoup moins en revanche, c'est l'utilisation d'expressions régulières d'un autre temps qui piquent les yeux. Les développeurs auront tout de suite compris que la bonne pratique aurait été d'utiliser un :

filter_var ... à la place de cette horreur :

On...